ニュース

AMD,セキュリティ関連企業が指摘した「Ryzen&EPYCの脆弱性」への対策を発表

氏によると,「脆弱性」は,Zenマイクロアーキテクチャ,そして1月にGoogleのProject Zeroが公表して話題となった脆弱性――いわゆる「Spectre」「Meldown」――とは無関係だ。あくまでも,RyzenおよびEPYCプロセッサが統合する「Cortex-A5」ベースのプロセッサで,CPUの監視やメモリ暗号化キー管理のための「Secure Processor」機能を提供する「Platform Security Processor」(以下,PSP)に関連したものとのことである。ここまではCTS Labsの指摘を追認していると言ってもいいだろう。

ただし氏は同時に,CTS Labsの指摘する「脆弱性」を実際に悪用するには管理者権限が必要であることも明言。「許可されていない管理者権限を取得すれば,今回の『脆弱性』を悪用するよりもはるかに幅広く攻撃が可能だ」と述べ,CTS Labsの公表した「脆弱性」がエンドユーザーに与える影響は大きくないという見解を間接的に示している。

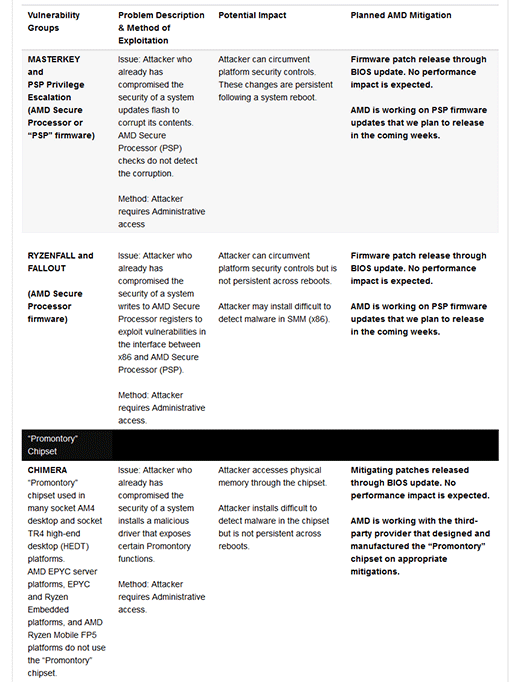

なお氏は,CTS Labsの指摘する「脆弱性」は3つの主要なカテゴリーに分類できるとして,以下のとおり「AMDによる影響の評価」と「対応策」を公表した。端的にまとめると,いずれの問題に対しても,今後数週間以内に対策版ファームウェアを提供予定で,エンドユーザーはマザーボードのUEFI(=BIOS)アップデートとしてこれらを受け取れる見込みだ。また,対策による性能への悪影響はないとのことである。

・「MASTERKEY」およびPSPの特権昇格

- AMDによる評価:悪意のある第3者が管理者権限を取得していれば,フラッシュメモリの更新によりコンテンツを破壊することができ,その内容はPSPから検出できない

- 対策:UEFI(=BIOS)更新によりPSPのファームウェアを更新する。リリースは向こう数週間以内

・「RYZENFALL」および「FALLOUT」

- AMDによる評価:悪意のある第3者が管理者権限を取得していれば,CPUコアとPSP間をつなぐインタフェースの脆弱性を悪用できる

- 対策:UEFI(=BIOS)更新によりPSPのファームウェアを更新する。リリースは向こう数週間以内

・「CHIMERA」

- AMDによる評価:悪意のある第3者が管理者権限を取得していれば,「Promontory」チップセット(※1)を危険にさらすドライバソフトウェアのインストールが可能になる

- 対策:Promontoryチップセットをデザイン&製造しているサードパーティ(※2)と協力して作業を進めており,UEFI(=BIOS)更新によりPSPのファームウェアを更新する。リリースは向こう数週間以内

※1 AMDは明言していないが,X399やX370,B350といったチップセットのことと思われる

※2 AMD製チップセットの開発担当であるASMedia Technologyのことと思われる

|

注意したいのは,「管理者権限を奪取する手段は多数存在するうえ,未知の奪取手段も存在し得る」点である。CTS Labsが公表した「脆弱性」は,悪意あるプログラムに侵入されるとユーザー側でそれを検知するのが困難というところが大きな問題なので,「既存の脆弱性対策をしておき,管理者権限を奪われなければ大丈夫」と高をくくるのは危険だ。修正の提供が始まったら,必ず適用しておくべきである。

いずれにせよ,ユーザー諸姉諸兄はマザーボードメーカーのUEFI(=BIOS)アップデートをこまめにチェックするようにしたい。

- 関連タイトル:

Ryzen(Zen,Zen+)

Ryzen(Zen,Zen+) - 関連タイトル:

EPYC

EPYC - この記事のURL: